NMAP Nedir Kullanımı Nasıldır?

NMAP Nedir Sizlere bu konumuzda NMAP üzerine bilgiler vermeye çalıştık.

Konu İçerik Başlıkları

1. NMAP (Network Mapper) Nedir?

2. Nmap Kurulumu

3. Nmap Komutları Kullanımı

4. Nmap Cihaz Tespitleri

5. Port Tarama Temelleri

6. Port Tarama Teknikleri

7. Firewall / IDS Atlatma Teknikleri

8. Nmap Tarama Örnekleri:

9. Kaynak

Anlatımını yaptığımız konu başlıkları yukarıdaki gibidir.

1. NMAP (Network Mapper) Nedir?

Network Mapper, Gordon Lyon tarafından c/c++ ve python programlama dilleriyle geliştirilmiş bir güvenlik tarayıcısıdır. Network keşfi ve güvenlik takip yazılımı için kullanılır.Açık kaynak kodlu olarak geliştirilmiş olan bu yazılım ile içinde barındırdığı özellikler sayesinde bir çok test işlemi gerçekleştirilebilmektedir.

Nmap ile port taraması, servis tespiti, versiyon ve işletim sistemi analizi testleri, zaafiyet testleri yapılabilir ve sahip olunan farklı bir çok script seçeneği ile testlerinizi genişletebilirsiniz.

2. Nmap Kurulumu

Nmap kurulumu için aşağıdaki linkten işletim sisteminize göre indirme yapabilirsiniz.

http://nmap.org/download.html

Nmap syntax yapısı :

nmap [tarama türü] [opsiyonlar] [hedef tanımlama]

3. Nmap Komutları Kullanımı:

Nmap kullanırken hedefi bir çok farklı şekilde tanımlayabilirsiniz

- • # nmap 192.168.10.10 T

ek bir IP için gerçekleştirilecek tarama işlemi.

- • # nmap 192.168.10.10-15

10 ile 15 ipleri dahil olmak üzere 6 IP adresi için gerçekleştirilecek taramayı ifade eder.

- • # nmap 192.168.10.0/24

255.255.255.0 Subnet’i için (256 IP ) gerçekleştirilecek taramayı ifade eder.

- • # nmap firat.edu.tr

Domain için gerçekleştirilecek taramayı ifade eder.

- • # nmap –iL iplistesi.txt

iplistesi.txt adlı dosya içerisinde var olan adreslere yapılacak testi ifade eder.

4. Nmap Cihaz Tespitleri

Nmap ile ağda bulunan ve ayakta olan cihazların testi yapılabilir.

Ping Sweep :

nmap –P 192.168.10.0/24 Tüm sistemlere ping atarak, yanıt veren sistemlerin açık yada kapalı olduğunu tespit eder.

Ping SYN:

nmap –PS 192.168.10.0/24 TCP SYN Ping paketleri ile sistemlerin açık yada kapalı olduğunu tespit eder.

Ping ACK:

nmap –PA 192.168.10.0/24 TCP ACK Ping paketleri ile sistemlerin açık yada kapalı olduğunu tespit eder.

Ping UDP:

nmap –PU 192.168.10.0/24 UDP Ping paketleri ile sistemlerin açık yada kapalı olduğunu tespit eder.

5. Port Tarama Temelleri :

Nmap’te yapacağınız port taramalarında portların durumunu ifade eden 6 tanımlama vardır. Aşağıda bu 6 tanımlamayı açıklayabiliriz.

Open: Port açıktır ve açık bulunan portu dinleyen bir uygulama mevcuttur.

Closed: Port kapalıdır fakat erişilebilirdir. Portu dinleyen herhangi bir uygulama yoktur.

Filtered: Filtreleme işlemi dolayısıyla nmap portun açık olduğunu tespit edememiştir.

Unfiltered: ACK Scan için dönen bu durumda portlar erişilebilir fakat açık olduğu tespit edilememiştir.

Open | Filtered: UDP, IP Protocol, FIN, NULL ve XMAS Scan için dönen bu durumda portların açık veya filtrelenmiş olduğu tespit edilememiştir.

Closed | Filtered: IDLE Scan için dönen bu durumda portların kapalı yada filtrelenmiş olduğu tespit edilememiştir.

6. Port Tarama Teknikleri

1- TCP SYN (half open) Scan: Hedefe TCP SYN gönderilir .Portların kapalı olduğu durumlarda hedef makine cevap olarak RST + ACK döner. Portların açık olduğu durumlarda ise hedef makine SYN + ACK bayraklı segment döner. Son olarak RST bayraklı segment göndererek bağlantıyı koparır ve böylelikle TCP üçlü el sıkışma (TCP three- way handshaking) tamamlanmaz. Ve iz bırakmaz.

Kullanımı : nmap -sS –v [Hedef ip]

TCP Connect Scan: Kaynak makinenin gerçekleştireceği TCP Connect Scan, kapalı portlara yapıldığı zaman RST + ACK döner .Açık portlara yapıldığında SYN + ACK gönderir, kaynak makina ACK bayraklı segment göndererek cevaplar ve üçlü el sıkışmayı tamamlar.İz bırakır.

Kullanımı : nmap -sT -v [Hedef ip]

UDP Scan: UDP portlarını taramak için kullanılır , ICMP Port Unreachable cevabı döndürülüyorsa port kapalı Cevap yoksa open|filtered kabul edilecektir. UDP paketi dönerse port açık kabul edilir.

Kullanımı : nmap -sU -v [Hedef ip]

Ping Scan: Bu tarama türünde tek bir ICMP Echo istek paketi gönderilir. IP adresi erişilebilir ve ICMP filtreleme bulunmadığı sürece, hedef makina ICMP Echo cevabı döndürülecektir. Eğer hedef makina erişilebilir değilse veya paket filtreleyici ICMP paketlerini filtreleniyorsa, hedef makinadan herhangi bir cevap dönmeyecektir.

Kullanımı : nmap -sP -v [Hedef ip]

Herhangi bir parametre verilmediğinde nmap yaygın olarak kullanılan 1000 portu taramaktadır. Kullanabileceğiniz parametreler ile tarama yapılacak portları özelleştirebilirsiniz.

F Parametresi: Nmap –sS -F [Hedef ip] En yaygın 100 portu tarar.

# nmap –sS –p80 [Hedef ip] Port 80 i tarar.

# nmap –sS –p1-100 [Hedef ip] 1 ile 100 arasındaki portları tarar.

# nmap –sS –p1,100,102 [Hedef ip] 1,100 ve 102. portları tarar.

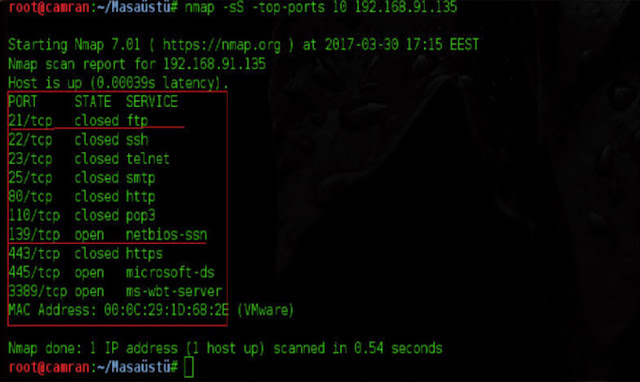

# nmap –sS –top-ports <n> [Hedef ip] En sık kullanılan n portu tarar.

# nmap –sS –p- [Hedef ip] 65535 portun hepsini tarar.

# nmap –sS –p U:53,T:22 [Hedef ip] UDP 53 ve TCP 22. portu tarar.

Versiyon Keşif : # nmap –sS -sV [Hedef ip]

7. Firewall / IDS Atlatma Teknikleri

Yapılan test gereği karşıda var olabilecek bir Firewall/IDS in atlatılması gerekebilir. Bunun için aşağıdaki parametreler işe yarayacaktır.

F Parametresi: Paketleri parçalama işlemidir.

nmap –f [Hedef ip]

MTU Parametresi: Manuel olarak MTU değeri atamak için kullanılır.

nmap –MTU (MTUDeğeri) [Hedef ip]

D Parametresi: IP Spoofing için kullanılır.

nmap –D [Spooflananip] [Hedef ip}

Mac-spoof Parametresi: Paketleri parçalama işlemidir.

nmap –spoof-mac‘Fortinet’ [Hedef ip]

Diğer Parametreler :

-Pn Parametresi: Ping atmak istenmediğinde kullanılır.

-h Parametresi: Yardım almak için kullanılır.

-V Parametresi: Nmap versiyon kontrolü için kullanılır.

-v Parametresi: Çıktı ayrıntılarının ayarında kullanılır.

--open Parametresi: Yalnızca açık portları göstermek amaçlı kullanılır.

8. Nmap Tarama Örnekleri:

nmap -sS -sV -Pn -top-ports 10 192.168.237.129 -sS: Syn Taraması -sV : Versiyon bilgisi -Pn: ping atma -top-ports10: en çok kullanılan 10 portu tarama Güvenlik duvarı açıkken tarama çıktısı:

Güvenlik duvarı kapalıyken tarama çıktısı:

nmap -sS -N -Pn -oN sonuc 192.168.237.129 -sS: Syn Taraması -A : Versiyon ve işletim sistemi bilgisi -Pn: ping atmak istenmediğinde kullanılır -oA : 3 farklı formatta tarama çıktısını kaydeder –p Parametresi olmadığı için en çok kullanılan 1000 port taranmıştır.

-T Parametreside olmadığı için -T3 hızında taranmıştır.

# nmap –sS –v [Hedef ip adresi] -sS:SYN taraması

# nmap –sU –v 192.168.91.135 -sU: UDP taraması

Kaynak

Ruveyda

Konu İçerik Başlıkları

1. NMAP (Network Mapper) Nedir?

2. Nmap Kurulumu

3. Nmap Komutları Kullanımı

4. Nmap Cihaz Tespitleri

5. Port Tarama Temelleri

6. Port Tarama Teknikleri

7. Firewall / IDS Atlatma Teknikleri

8. Nmap Tarama Örnekleri:

9. Kaynak

Anlatımını yaptığımız konu başlıkları yukarıdaki gibidir.

NMAP (Network Mapper) Nedir?

Network Mapper, Gordon Lyon tarafından c/c++ ve python programlama dilleriyle geliştirilmiş bir güvenlik tarayıcısıdır.

Nmap Kurulumu

Nmap kurulumu için aşağıdaki linkten işletim sisteminize göre indirme yapabilirsiniz.

http://nmap.org/download.html